O Microsoft Entra Permissions Management faz parte da família Entra e é uma solução de gerenciamento de direitos de infraestrutura em nuvem (CIEM). Ele pode descobrir riscos de permissão, dimensionar automaticamente as permissões e monitorar continuamente o uso da permissão para detectar anomalias. Isso não se aplica apenas aos recursos do Azure e o Microsoft Entra Permissions Management também funciona com Amazon Web Services (AWS) e Google Cloud Platform (GCP).

Com base nas funções e responsabilidades, atribuímos permissões diferentes a usuários ou recursos. Estudos mostram que mais de 90% dessas identidades usam apenas menos de 5% das permissões que possuem. Esta lacuna de permissões também tem impacto no risco de violação. Quando esta lacuna aumenta, o risco de violação também aumenta, pois cria mais espaço para uso indevido de permissão (acidental ou violação). O Permission Creep Index (PCI) no Microsoft Entra Permissions Management oferece visibilidade granular das ações executadas por cada identidade em cada recurso. Ele gera um único valor de métrica que ajuda a identificar a lacuna de permissões . Se a pontuação for maior significa que há um número maior de permissões não utilizadas no ambiente. Após esta descoberta inicial fase, teremos uma melhor compreensão dos riscos nos quais precisamos nos concentrar.

O Microsoft Entra Permissions Management permite remediar os riscos de permissão com base em políticas que impõem privilégios de concessão e acesso Just-in-Time (JIT). Isso garantirá que as identidades tenham permissões suficientes para realizar suas tarefas em um determinado período de tempo. O objetivo final é reduzir a lacuna de permissão.

Embora tenhamos políticas e controlo em vigor, é importante estar atento às potenciais vulnerabilidades do ambiente. Como sabemos, os riscos relacionados com as identidades estão em constante desenvolvimento no mundo da nuvem. O Microsoft Entra Permissions Management é capaz de detectar anomalias com tecnologia de aprendizado de máquina (com tecnologia de ML). Ele pode fornecer alertas e relatórios forenses ricos em contexto que podem apoiar rápida investigação e correção.

Nesta primeira parte da série de blogs, demonstrarei como habilitar o Gerenciamento de Permissões em sua organização integrando a Assinatura do Azure. Também podemos integrar AWS e GCP, mas isso será abordado em uma postagem posterior no blog.

PRÉ-REQUISITOS

Antes de começar, certifique-se de ter o seguinte,

1) Conta de administrador global – Para habilitar o gerenciamento de permissões, exigimos uma conta de administrador global no locatário do Azure AD.

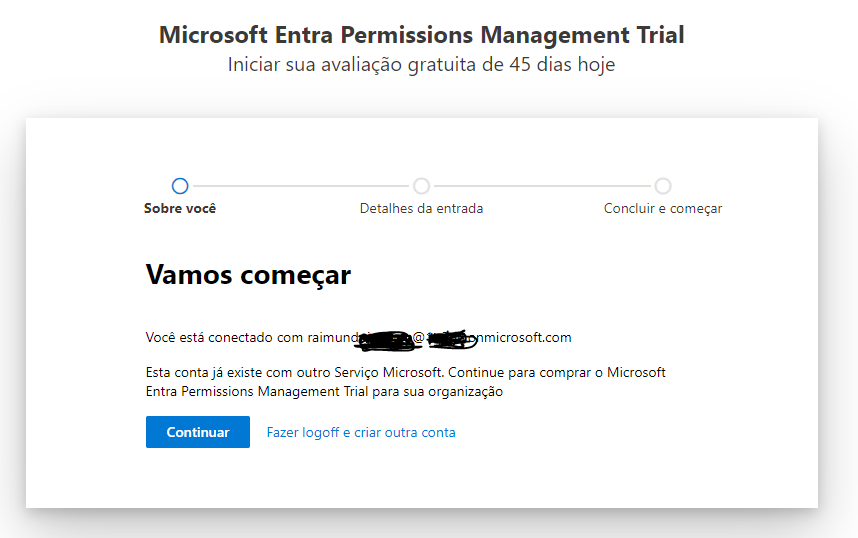

2) Licença – Microsoft Entra Permission Management requer licença paga e pode ser adquirida via https://aka.ms/BuyPermissionsManagement . No entanto, podemos começar com uma avaliação gratuita de 45 dias https://aka.ms/TryPermissionsManagement

3) Azure CLI ou PowerShell – somos obrigados a executar determinados comandos durante o processo de integração. Você pode instalar a CLI do Azure seguindo as etapas aqui https://learn.microsoft.com/en-us/cli/azure/install-azure-cli-windows?tabs=azure-cli

4) Permissão– Para o processo de integração, precisamos de pelo menos permissão Microsoft.Authorization/roleAssignments/write

Uma vez que os pré-requisitos acima estejam em vigor,

1) Faça login no portal Entra https://entra.microsoft.com/

2) Clique em Gerenciamento de permissões

3) Se for a primeira vez, certifique-se de solicitar as licenças relevantes.

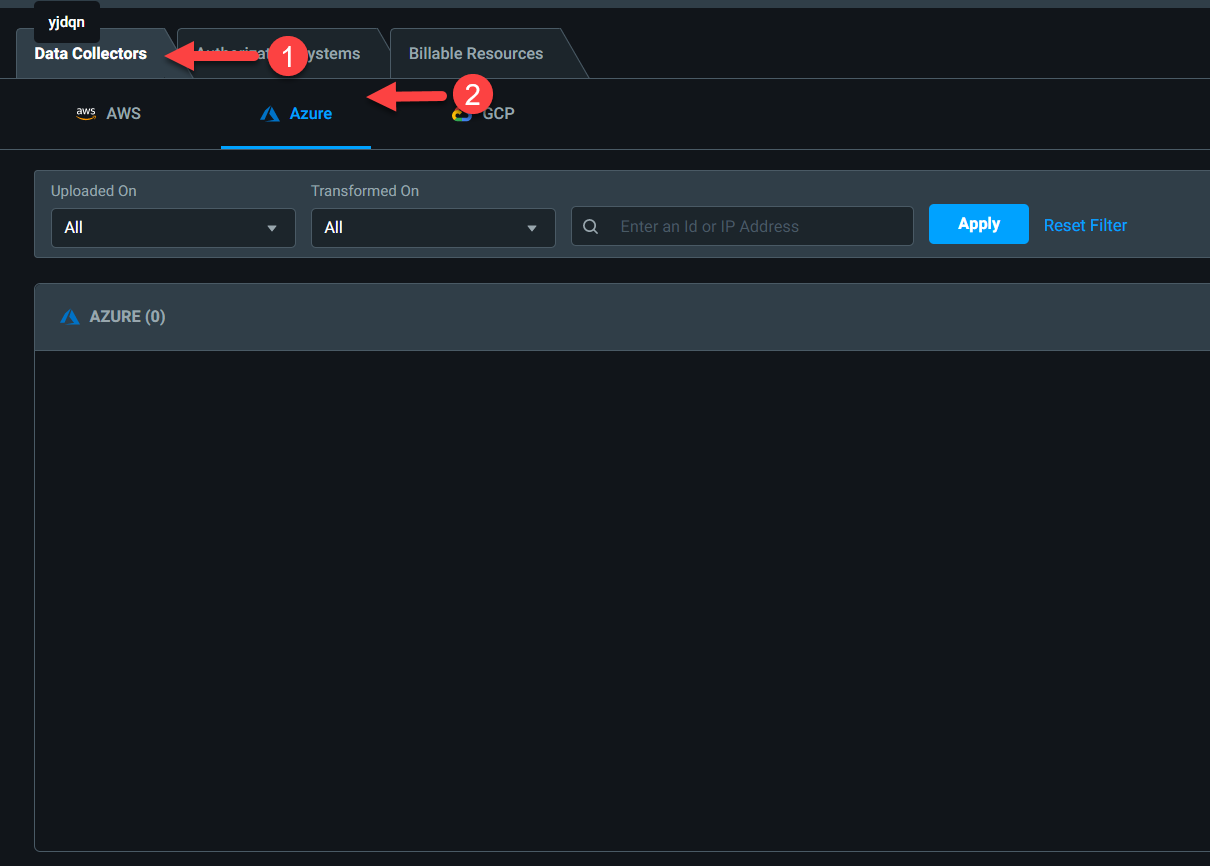

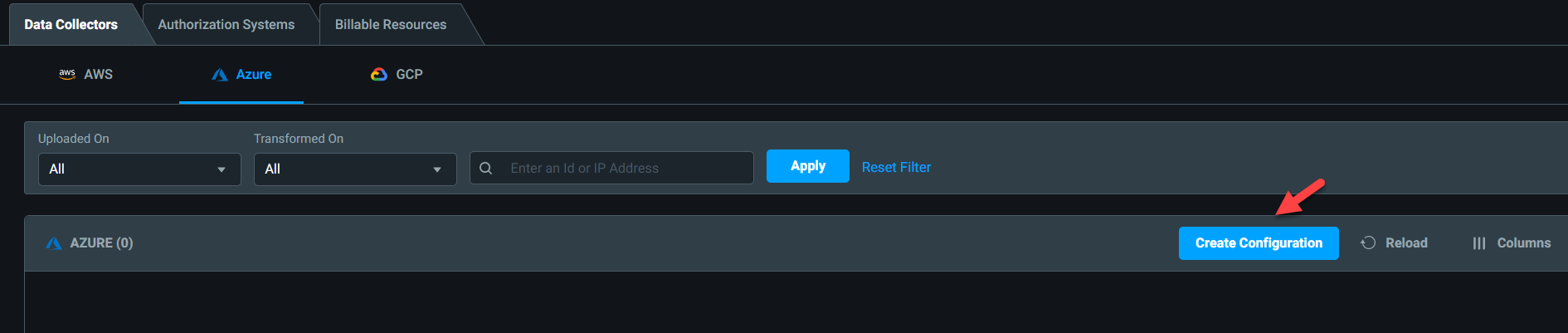

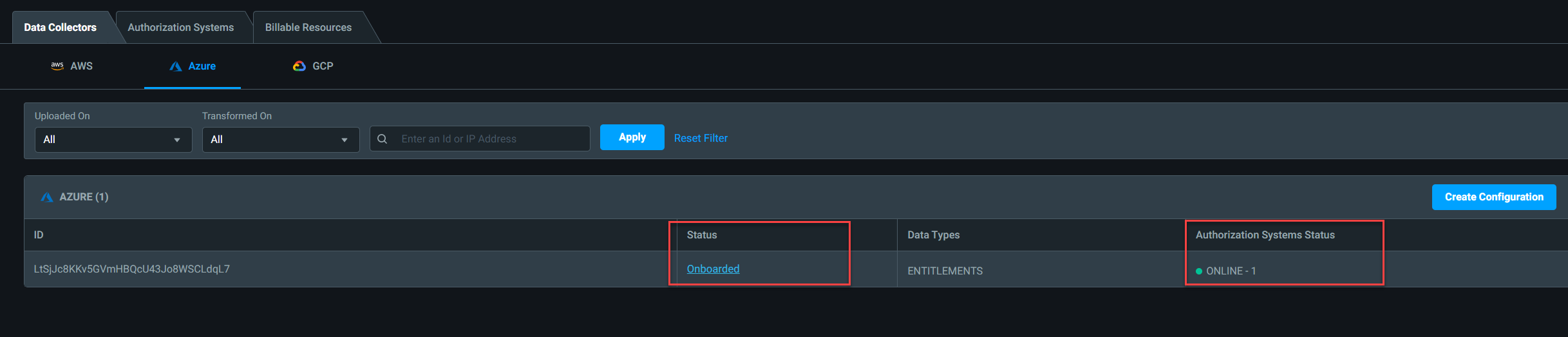

4) Em seguida, na nova página, clique em Coletores de Dados | Azul

5) Em seguida, clique em Criar configuração

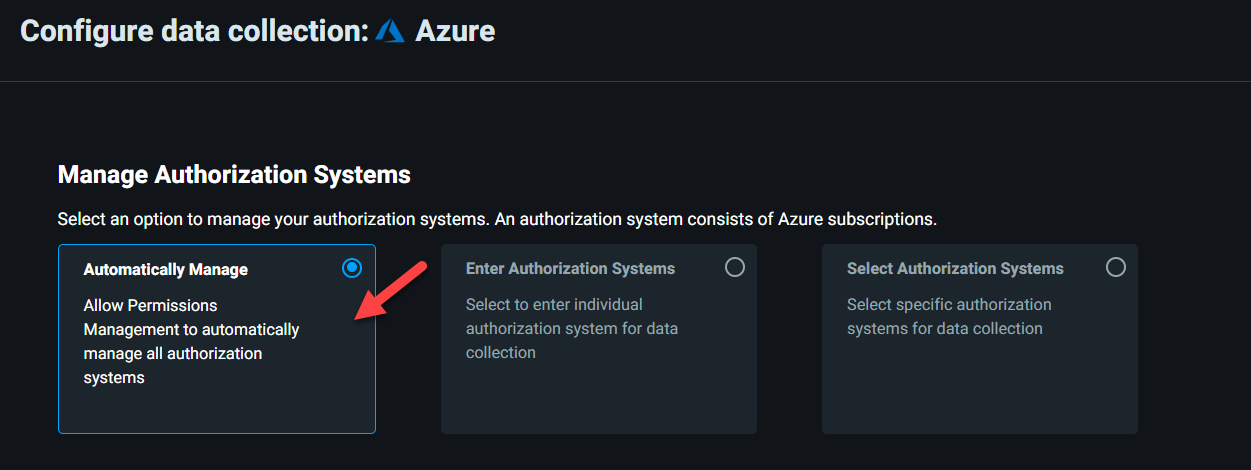

6) Nesta demonstração, usarei a opção Gerenciar automaticamente para integração. Isso permitirá que assinaturas atuais e futuras sejam detectadas e monitoradas automaticamente.

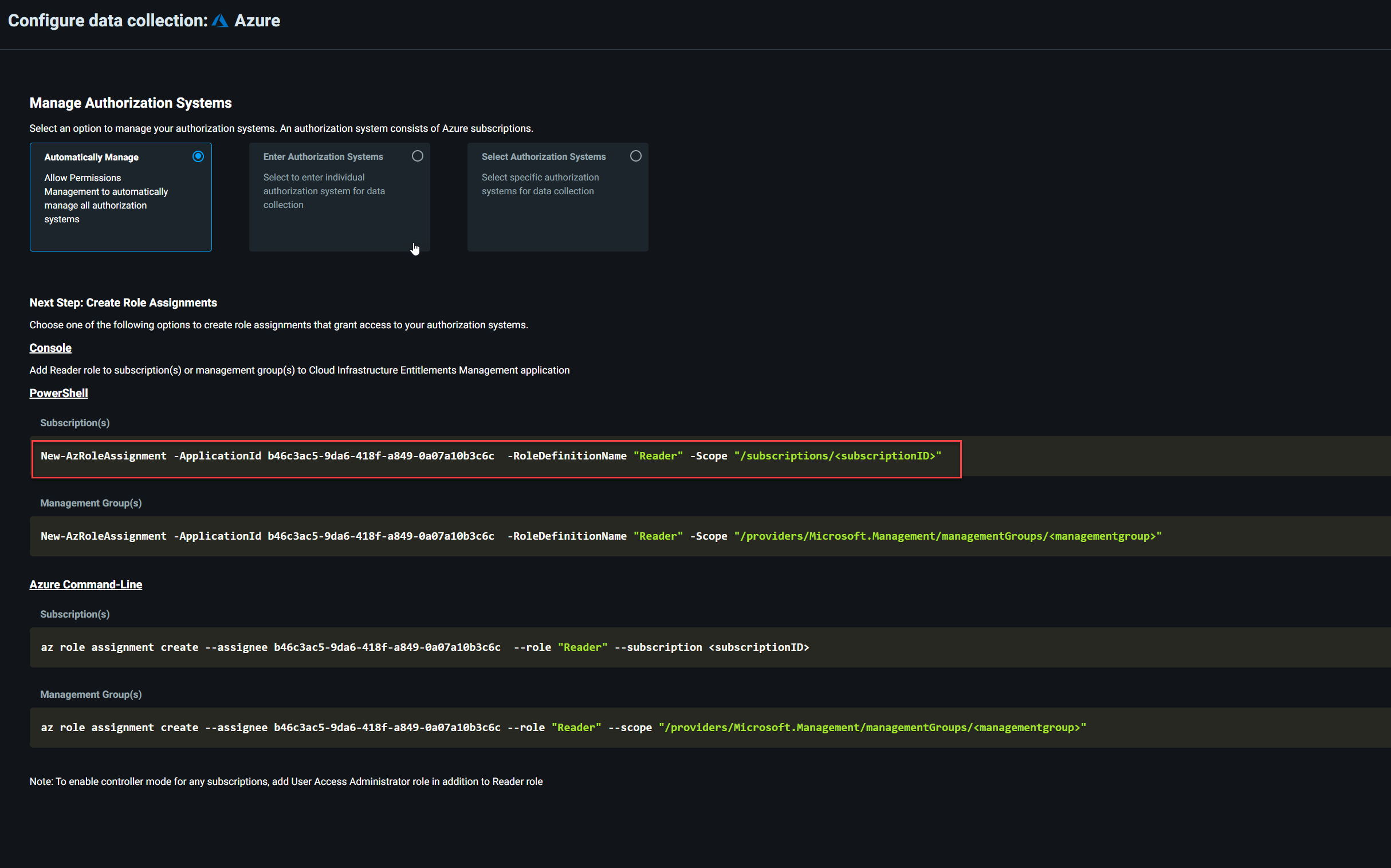

7) Lá podemos ver uma lista de comandos PowerShell e CLI que podemos usar para conceder a função de leitor ao aplicativo Cloud Infrastructure Entitlement Management no grupo de gerenciamento ou no nível de assinatura. Como vou usá-lo no nível de assinatura, vou usar,

New-AzRoleAssignment -ApplicationId b46c3ac5-9da6-418f-a849-0a07a10b3c6c

-RoleDefinitionName “Reader” -Scope “/subscriptions/<subscriptionID>”

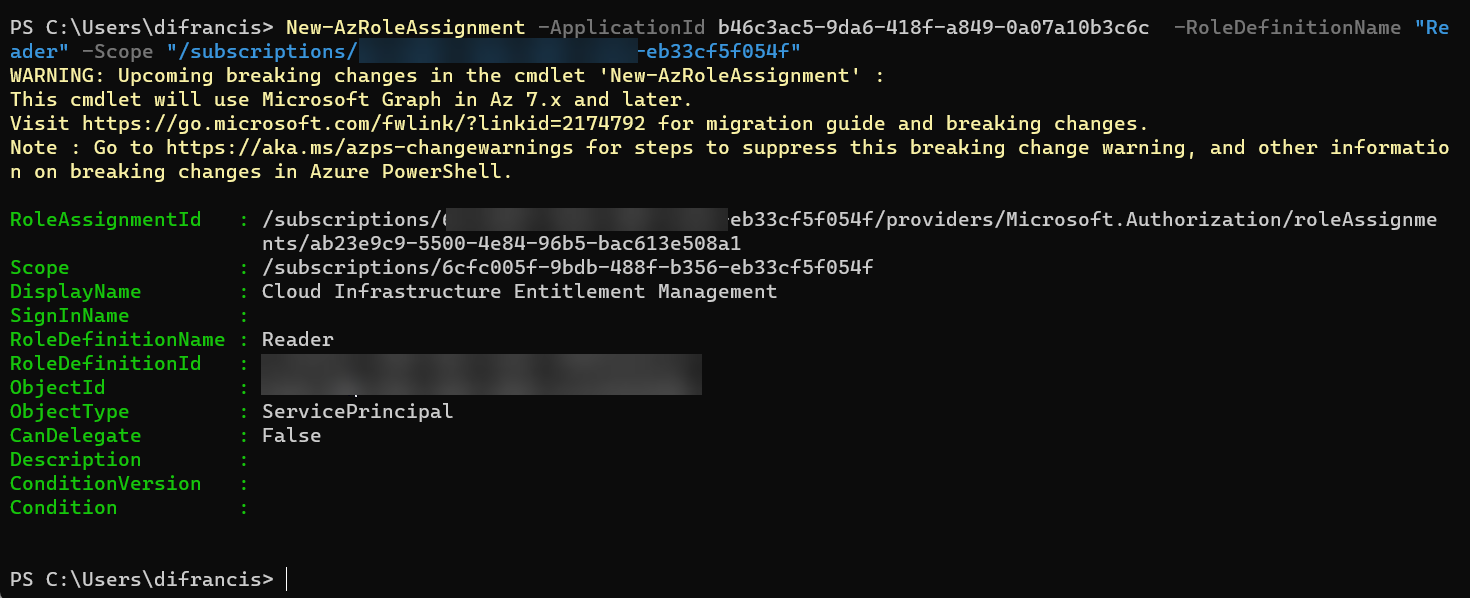

8) Conectei-me ao locatário usando o Azure PowerShell e executei o comando.

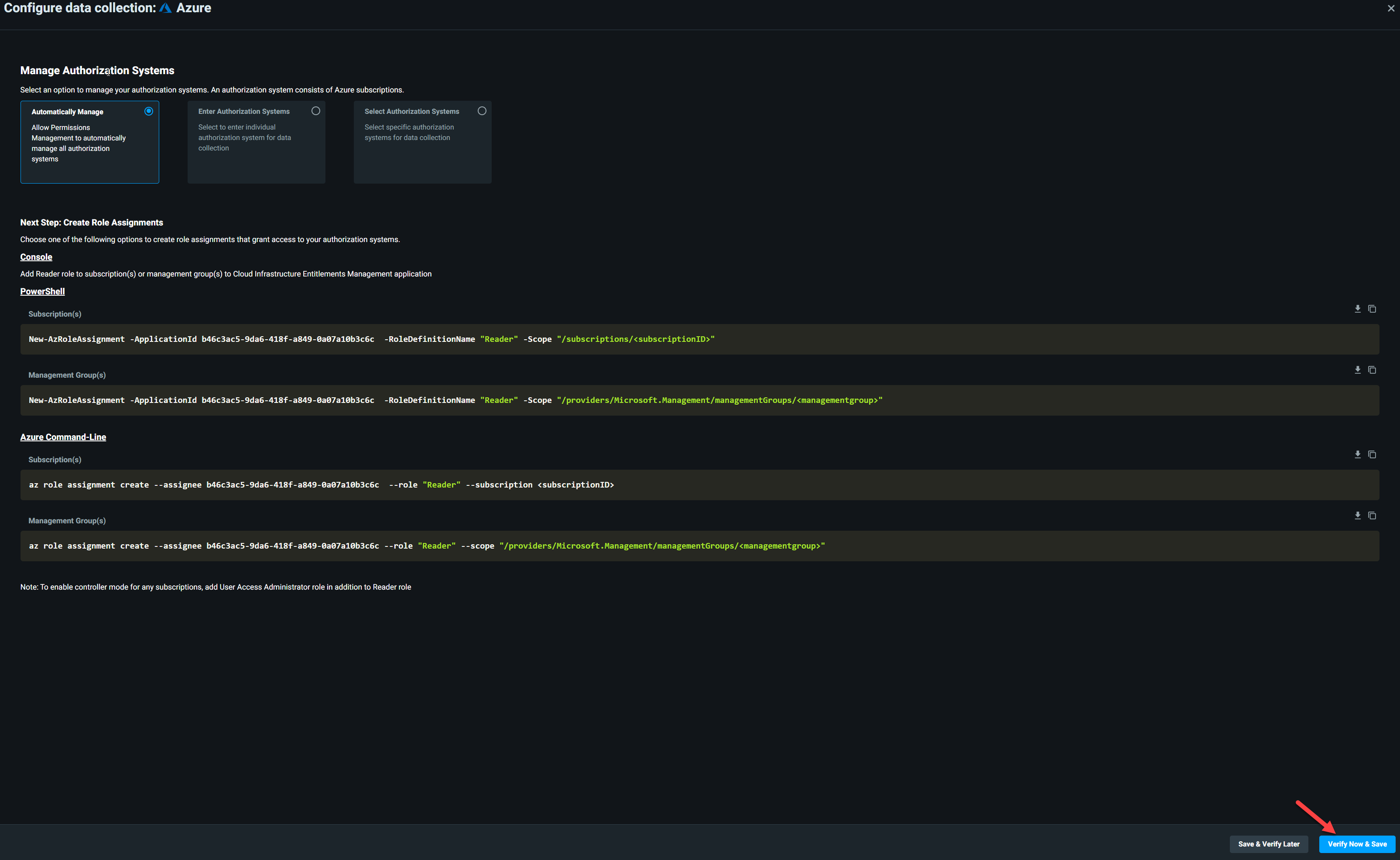

9) Em seguida, clique em Verificar agora e salvar

10) Após alguns minutos, podemos ver que o status da conexão é exibido como “Onboard” e o status do sistema de autorização é “Online”

Como podemos ver, a assinatura agora foi integrada com sucesso. No próximo artigo vamos explorar o que o Microsoft Entra Permissions Management descobriu.

No Responses