Se precisarmos acessar uma VM do Azure usando RDP ou SSH, na maioria das vezes acessamos usando o endereço IP público. Desta forma, a máquina virtual terá um endereço IP público (estático ou dinâmico) atribuído a ela, e portas de serviço RDP ou SSH serão abertas para internet via NSG. Este método fornece acesso fácil, mas não é um método muito seguro.

Se tivermos conectividade VPN ou Express Route com o Azure, podemos conectar-nos a máquinas virtuais usando endereços IP privados. É mais seguro que o método de endereço IP público. No entanto, exigiu configuração adicional no nível da rede.

Azure Bastion é uma solução que podemos usar para acessar a VM do Azure com segurança, sem o uso de endereços IP públicos ou conectividade VPN. Isso é semelhante a usar um servidor jump para conectar-se a recursos na rede remota, mas em vez do método RDP tradicional, ele usa conectividade HTTP segura baseada em navegador.

A implantação do Azure Bastion é por rede virtual. Assim que o serviço Azure Bastion estiver ativado numa rede virtual, o acesso remoto (RDP/SSH) estará disponível para todas as máquinas virtuais nessa rede virtual específica. De acordo com o recente anúncio da Microsoft, o Azure Bastion agora oferece suporte ao peering VNet. Vamos supor que habilitamos o Azure Bastion para uma rede virtual que já está emparelhada com outra VNet. Agora não precisamos de outra implementação do Azure Bastion para aceder a máquinas virtuais hospedadas na rede com peering. Podemos usar a implantação centralizada do Azure Bastion para alcançar máquinas virtuais em todas as redes com peering. O Azure Bastion dá suporte a dois tipos de peering.

• Virtual network peering – peering de rede virtual na mesma região do Azure

• Global virtual network peering – peering de rede virtual entre diferentes regiões do Azure

Em redes virtuais espreitadas, o Azure Bastion pode ser implantado utilizando topologias hub-and-spoke ou de malha completa. Neste post, vou demonstrar como implantar e usar o Azure Bastion com peering Global VNet.

O emparelhamento VNet do Azure permite conectar redes virtuais perfeitamente por meio da infraestrutura de backbone do Azure. Isso é semelhante ao roteamento entre VLANs em redes locais. O peering VNet pode ser usado para conectar redes virtuais na mesma região do Azure ou em diferentes regiões do Azure. Se for entre regiões, chamamos isso de “ Azure Global VNet Peering ”.

O Peering VNET Global tem os seguintes benefícios,

• Baixa latência e alta largura de banda, pois usa o backbone da rede Azure

• Não há necessidade de criptografia, gateways VPN ou Internet pública para conectar VNnets

AMBIENTE DE DEMONSTRAÇÃO

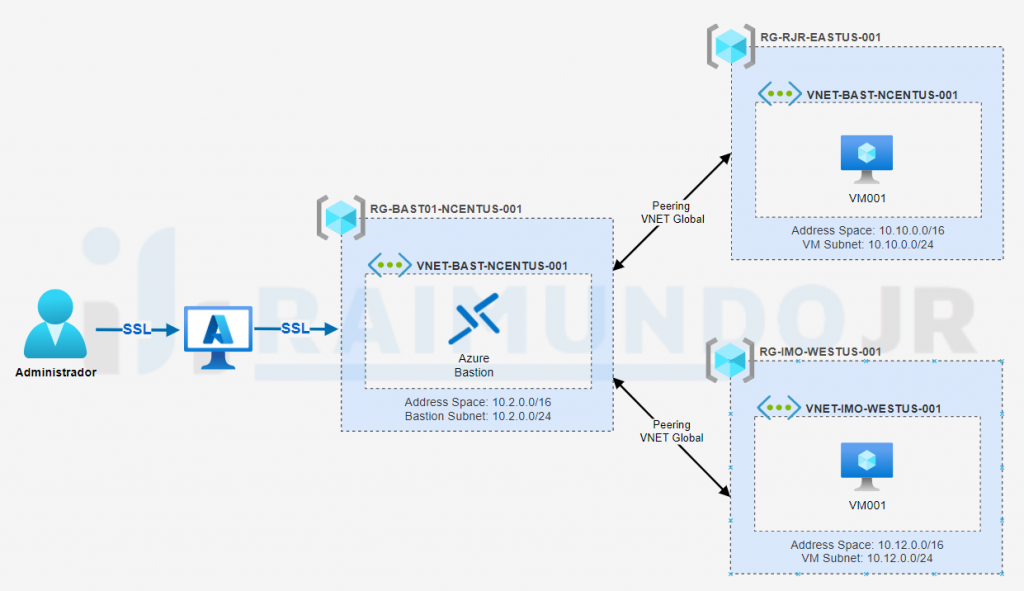

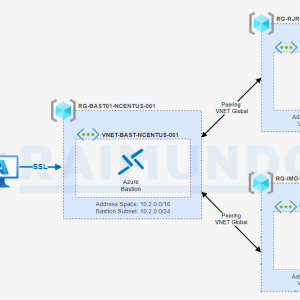

O diagrama a seguir explica o que configuraremos nesta demonstração.

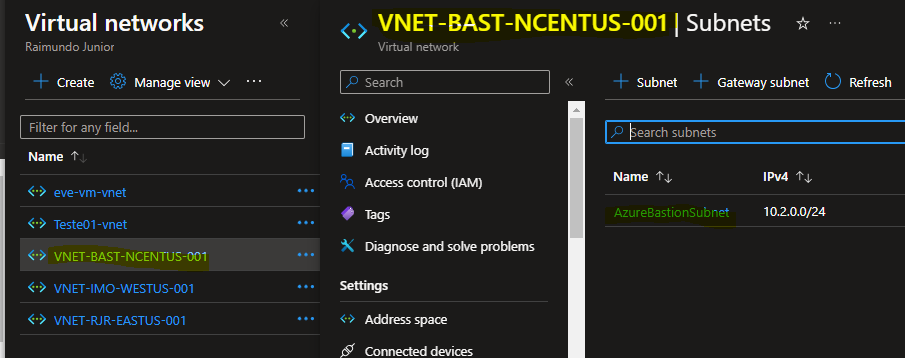

Aqui vamos criar três grupos de recursos em três regiões diferentes do Azure. Cada grupo de recursos terá a sua própria rede virtual Azure. Para a conectividade, usaremos o modelo de rede hub-and-spoke. RG-RJR-EASTUS-001 e RG-IMO-WESTUS-001 serão redes virtuais Spoke e RG-BAST01-NCENTUS-001 será a rede virtual Hub. Ambas as redes virtuais Spoke terão Peering Global VNet com a rede virtual Hub. Habilitaremos o serviço Azure Bastion na rede virtual do hub (VNET-BAST-NCENTUS-001 ) e tentaremos conectar-nos a máquinas virtuais hospedadas em redes virtuais Spoke. Resumi a configuração da rede virtual da seguinte forma,

| Grupo de recursos | Rede Virtual Azure | Espaço de endereço | Região do Azure |

| RG-BAST01-NCENTUS-001 | VNET-BAST-NCENTUS-001 | 10.2.0.0/16 | North Central US |

| RG-RJR-EASTUS-001 | VNET-RJR-EASTUS-001 | 10.10.0.0/16 | East US |

| RG-IMO-WESTUS-001 | VNET-IMO-WESTUS-001 | 10.12.0.0/16 | West US |

Estarei usando o PowerShell. Verifique de ter um módulo Azure PowerShell instalado.

Mais informações sobre isso podem ser encontradas em https://docs.microsoft.com/en-us/powershell/azure/install-az-ps?view=azps-3.8.0

CRIAR GRUPOS DE RECURSOS

Como primeira parte da configuração, criarei três novos grupos de recursos. Fazer isso,

. Inicie o console do PowerShell e conecte-se ao Azure usando Connect-AzAccount e depois coloque seu usuário e senha do portal do Azure

2. Iremos fazer de duas maneiras a criação dos Resource Group, a primeira pelo painel e segunda usando o PowerShell.

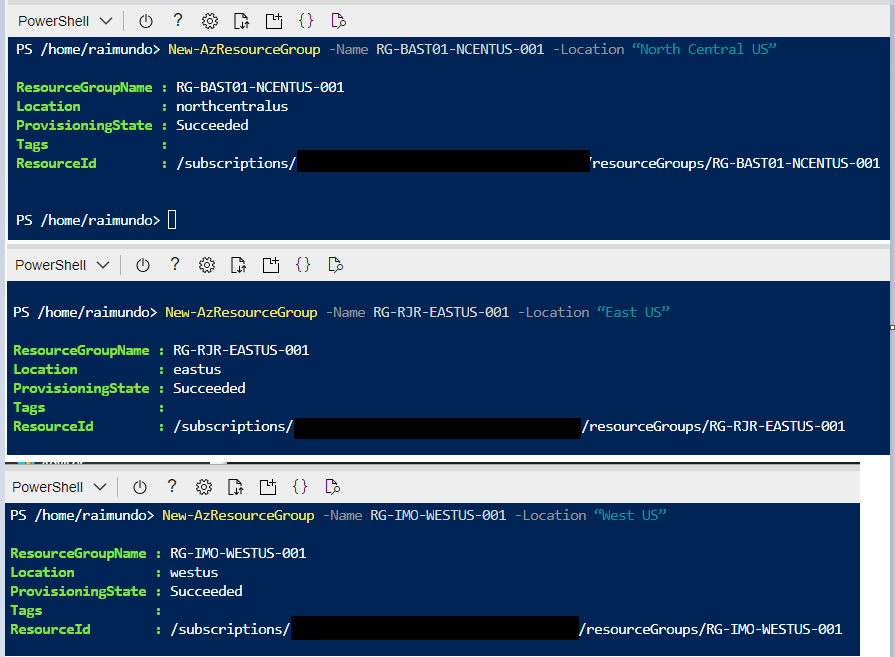

Em seguida, crie dois novos grupos de recursos usando,

New-AzResourceGroup -Name RG-BAST01-NCENTUS-001 –Location “North Central US”

New-AzResourceGroup –Name RG-RJR-EASTUS-001 –Location “East US”

New-AzResourceGroup –Name RG-IMO-WESTUS-001 –Location “West US”

Acima, RG-RJR-EASTUS-001, RG-IMO-WESTUS-001 e RG-BAST01-NCENTUS-001 são os nomes dos novos grupos de recursos. A partir deles, o RG-RJR-EASTUS-001é criado na região Azure East US.

RG-IMO-WESTUS-001 é criado na região Azure West US e RG-BAST01-NCENTUS-001é criado na região Azure North Central US .

CRIANDO NOSSO SPOKE VIRTUAL NETWORKS

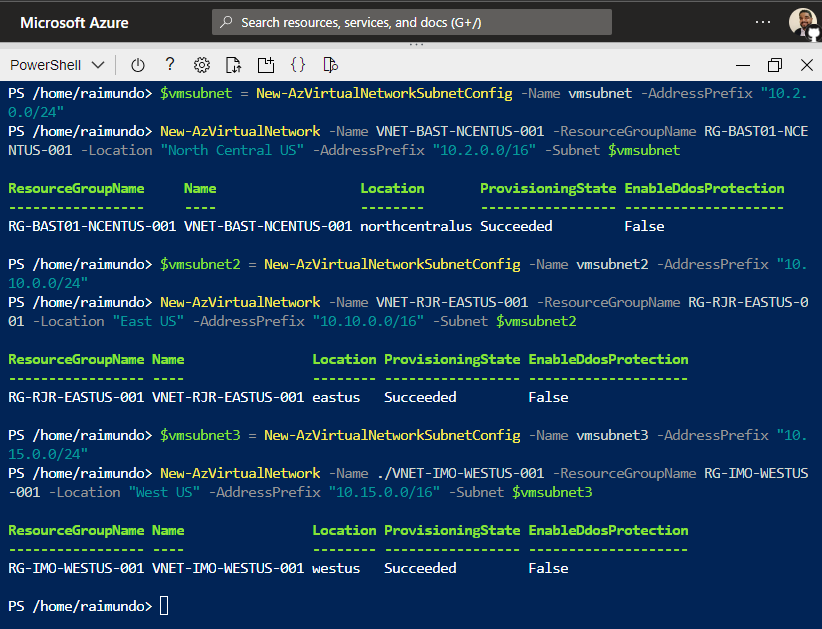

Vamos agora criar nossa três redes virtuais nos grupos de recursos RG-RJR-EASTUS-001, RG-IMO-WESTUS-001 e RG-BAST01-NCENTUS-001. Vamos iniciar o processo de configuração criando uma rede virtual em RG-RJR-EASTUS-001.

- $vmsubnet = New-AzVirtualNetworkSubnetConfig -Name vmsubnet -AddressPrefix “10.2.0.0/24”

New-AzVirtualNetwork -Name VNET-BAST-NCENTUS-001 -ResourceGroupName RG-BAST01-NCENTUS-001 -Location “North Central US” -AddressPrefix “10.2.0.0/16” -Subnet $vmsubnet - $vmsubnet2 = New-AzVirtualNetworkSubnetConfig -Name vmsubnet2 -AddressPrefix “10.10.0.0/24”

New-AzVirtualNetwork -Name VNET-RJR-EASTUS-001 -ResourceGroupName RG-RJR-EASTUS-001 -Location “East US” -AddressPrefix “10.10.0.0/16” -Subnet $vmsubnet2 - $vmsubnet3 = New-AzVirtualNetworkSubnetConfig -Name vmsubnet3 -AddressPrefix “10.15.0.0/24”

New-AzVirtualNetwork -Name VNET-IMO-WESTUS-001 -ResourceGroupName RG-IMO-WESTUS-001 -Location “West US” -AddressPrefix “10.15.0.0/16” -Subnet $vmsubnet3

Criamos então as redes virtuais, que são: 10.2.0.0/16, 10.10.0.0/16 e a 10.15.0.0/16 e também criamos as nossas sub-rede 10.2.0.0/24, 10.10.0.0/24 e a 10.15.0.0/24

CRIE MÁQUINAS VIRTUAIS PARA TESTE

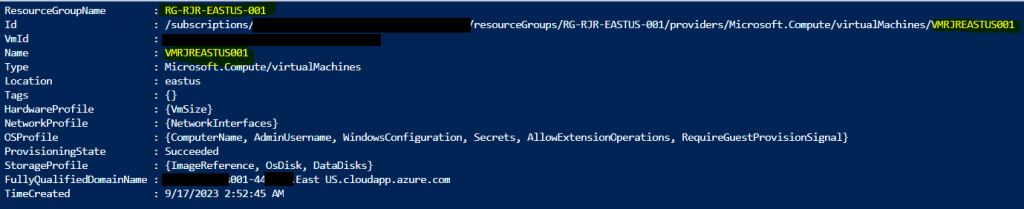

Agora vamos criar nossas máquinas virtuais para acessar remotamente em nossas redes virtuais Spoke usando o Azure Bastion. Para isso, primeiro precisamos criar as máquinas virtuais de teste para nossos grupos de recursos RG-RJR-EASTUS-001 e RG-IMO-WESTUS-001 . Vamos iniciar o processo criando uma VM de teste no grupo de recursos RG-RJR-EASTUS-001.

- New-AzVm -ResourceGroupName RG-RJR-EASTUS-001 -Name “VMRJREASTUS001” -Location “East US” -VirtualNetworkName “VNET-RJR-EASTUS-001” -SubnetName “vmsubnet2” -addressprefix 10.10.0.0/24 -OpenPorts 3389 -Image win2019datacenter -Size Standard_D2s_v3

Criei uma VM com nome de VMRJREASTUS001 na região East US estou usando o tamanho da VM Standard_D2s_v3 . Para rede, ele usa a rede virtual VNET-RJR-EASTUS-001e a sub-rede 10.15.0.0/24 .

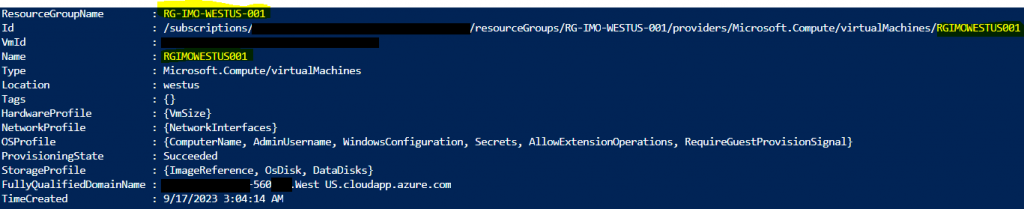

Da mesma forma, vou criar uma nova VM no grupo de recursos RG-IMO-WESTUS-001

- New-AzVm -ResourceGroupName RG-IMO-WESTUS-001 -Name “RGIMOWESTUS001” -Location “West US” -VirtualNetworkName “VNET-IMO-WESTUS-001” -SubnetName “vmsubnet3” -addressprefix 10.15.0.0/24 -OpenPorts 3389 -Image win2019datacenter -Size Standard_D2s_v3

Esta VM também usa o tamanho da VM Standard_D2s_v3 . Para rede, ele usa a rede virtual VNET-IMO-WESTUS-001e a sub-rede 10.15.0.0/24 .

CRIANDO O RECURSOS DO AZURE BASTION

O próximo passo da configuração é criar recursos de bastião do Azure na rede Hub. Antes de fazermos isso, precisamos criar uma rede virtual Hub.

$azsubnetname = “AzureBastionSubnet”

$azsubnet = New-AzVirtualNetworkSubnetConfig -Name $azsubnetname -AddressPrefix 10.2.0.0/24

$vnet = New-AzVirtualNetwork -Name “VNET-BAST-NCENTUS-001” -ResourceGroupName “RG-BAST01-NCENTUS-001” -Local “North Central US” -AddressPrefix 10.2.0.0 /16 -Sub-rede $azsubnet

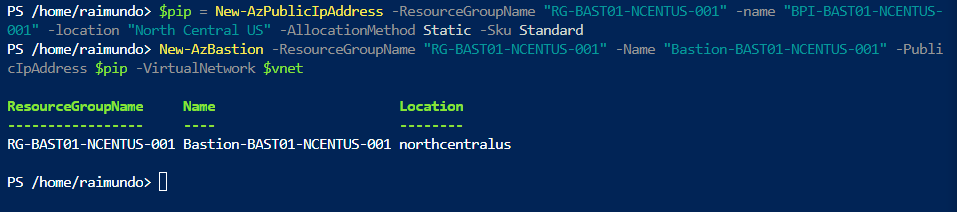

Agora precisamos criar um endereço IP público para Azure Bastion.

$pip = New-AzPublicIpAddress -ResourceGroupName “RG-BAST01-NCENTUS-001” -name “BPI-BAST01-NCENTUS-001” -location “North Central US” -AllocationMethod Static -Sku Standard

Agora temos tudo pronto para criar o recurso Azure Bastion. Podemos ir em frente e configurá-lo usando:

New-AzBastion -ResourceGroupName “RG-BAST01-NCENTUS-001” -Name “Bastion-BAST01-NCENTUS-001” -PublicIpAddress $pip -VirtualNetwork $vnet

Isso levará de 5 a 10 minutos para ser concluído.

CRIAR PEERING GLOBAL DE VNET

Como próximo passo da configuração, precisamos de criar Global VNet Peering entre redes virtuais Hub e Spoke.

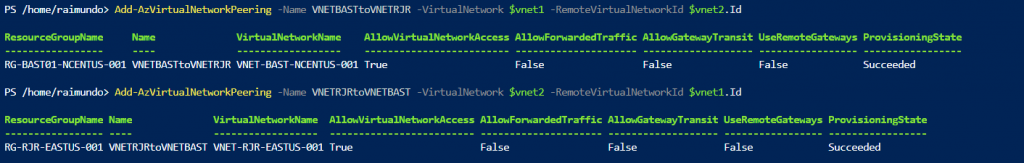

Primeiro, vou criar peering de VNET-BAST-NCENTUS-001 para VNET-RJR-EASTUS-001

- $vnet1 = Get-AzVirtualNetwork -Name VNET-BAST-NCENTUS-001 -ResourceGroupName RG-BAST01-NCENTUS-001

- $vnet2 = Get-AzVirtualNetwork -Name VNET-RJR-EASTUS-001 -ResourceGroupName RG-RJR-EASTUS-001

- Add-AzVirtualNetworkPeering -Name BASVnet1toEUSVnet1 -VirtualNetwork $vnet1 -RemoteVirtualNetworkId $vnet2.Id

Da mesma forma, também precisamos iniciar o peering de VNET-RJR-EASTUS-001 para VNET-BAST-NCENTUS-001

- Add-AzVirtualNetworkPeering -Name VNETRJRtoVNETBAST -VirtualNetwork $vnet2 -RemoteVirtualNetworkId $vnet1.Id

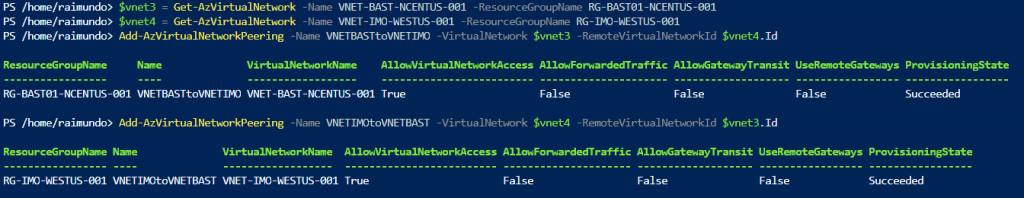

Também precisamos criar peering de VNET-BAST-NCENTUS-001 para VNET-IMO-WESTUS-001

- $vnet3 = Get-AzVirtualNetwork -Name VNET-BAST-NCENTUS-001 -ResourceGroupName RG-BAST01-NCENTUS-001

- $vnet4 = Get-AzVirtualNetwork -Name VNET-IMO-WESTUS-001 -ResourceGroupName RG-IMO-WESTUS-001

- Add-AzVirtualNetworkPeering -Name VNETBASTtoVNETIMO -VirtualNetwork $vnet3 -RemoteVirtualNetworkId $vnet4.Id

Então precisamos criar peering de VNET-IMO-WESTUS-001 para VNET-BAST-NCENTUS-001

- Add-AzVirtualNetworkPeering -Name VNETIMOtoVNETBAST -VirtualNetwork $vnet4 -RemoteVirtualNetworkId $vnet3.Id

Finalizado a parte da configuração. O próximo passo é fazer testes.

TESTE

Habilitamos apenas o Azure Bastion na rede Hub. O que precisamos testar é se podemos usar o Azure Bastion com máquinas virtuais em execução em redes Spoke.

Fazer isso,

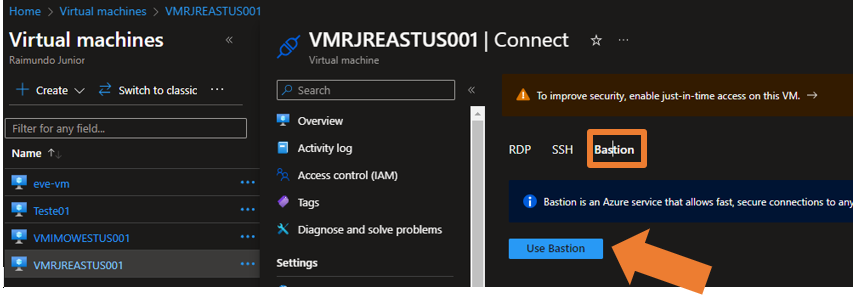

1. Faça login no portal do Azure ( https://portal.azure.com ) como Administrador Global

2. Vá para Máquinas Virtuais

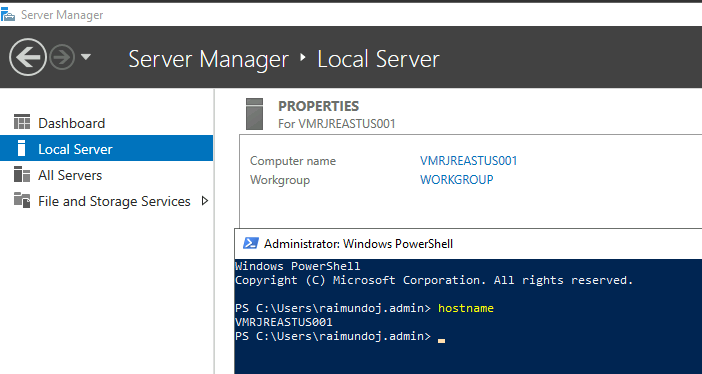

3. Na lista de VMs, clique na máquina virtual VMRJREASTUS001 que criamos na etapa anterior.

4. Nas propriedades, clique na página em Conectar

5. Na lista, selecione Bastion

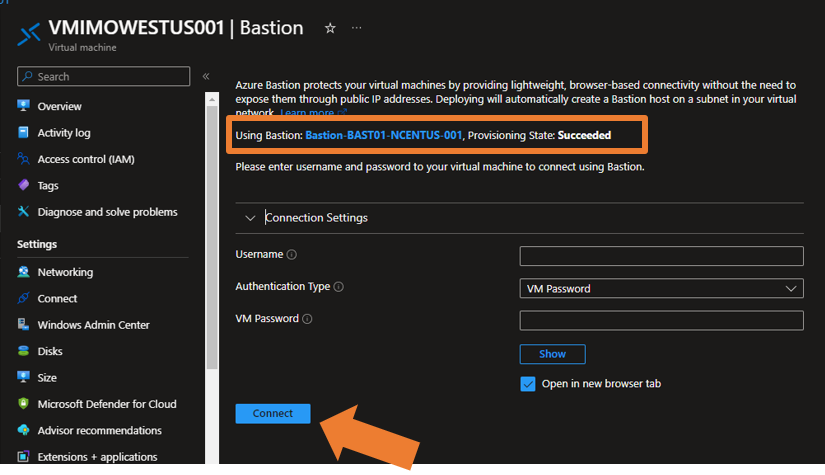

6. Na página do serviço Bastion, clique em Usar Bastion

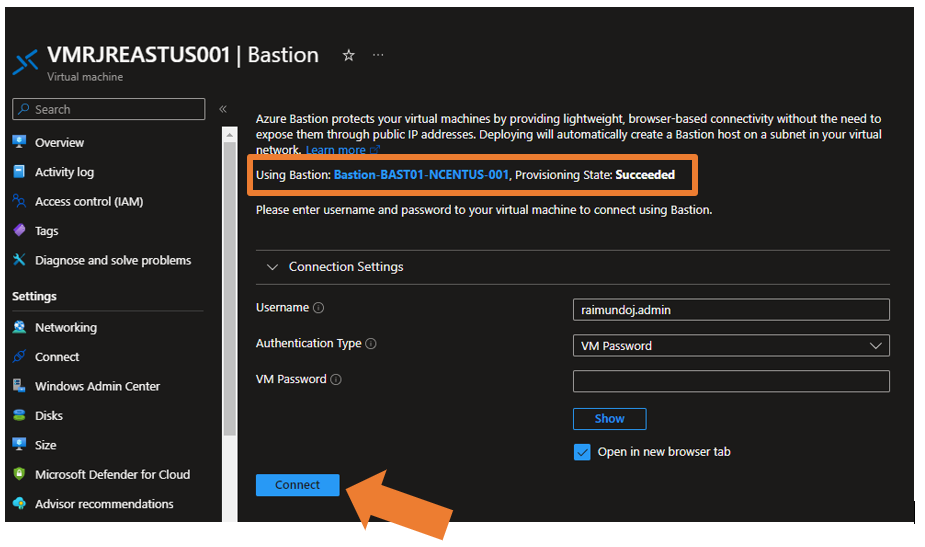

7. Na próxima página, podemos ver que ele está usando recursos do Azure Bastion que criamos na rede Hub. Para testar a conectividade, digite os detalhes de login da VM e clique em Conectar

8. Como esperado, consigo me conectar à VM sem problemas.

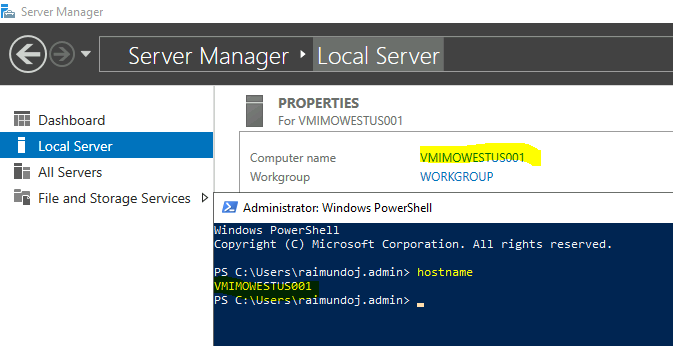

9. Da mesma forma, consegui conectar a máquina virtual VMIMOWESTUS001 na região West US Azure.

Isso mostra que o Azure Bastion está funcionando com o nosso Peering Global VNet.

Até a próxima

No Responses